chromepass是一个很小的查看密码软件,让您查看的用户名和密码存储google chrome web浏览器。对于每一个进入密码,将显示以下信息:源网址,登陆网址,用户名,密码,用户名,密码和创建时间。

关于 Google Chrome 浏览器也有一个常见问题,“为什么它没有一个主密码(master password)?” Google 支持论坛中有个非官方的回复,说了Google的立场:主密码提供了一种虚假的安全感,保护敏感数据的最可行保护方式是要取决于系统的整体安全性。

如何查看已保存的密码:

Chrome 密码管理器的进入方式:右侧扳手图标→设置→显示高级设置→密码和表单→管理已保存的密码。或者直接在地址栏中复制粘贴:chrome://chrome/settings/passwords,然后回车进入。

如果你允许Chrome保存密码,看到这个界面应该没什么稀奇,或许你早已知道这个特性了。从昨晚微博转发来看,很多用户还是并不知道这个特性。

点击密码区域,显示一个“显示”按钮,再点击“显示”按钮,可看到密码。如果其他人可以无阻碍使用你的电脑,那他就可以拿到你的这些已保存的密码。

密码数据保存在哪里了?

已保存的密码数据存储在一个 SQLite 数据库中,位置是:

[系统盘]:Documents and Settings[用户名]Local SettingsApplication DataGoogleChromeUser DataDefaultLogin Data (这个路径是 Win XP 系统)

你可以用 SQLite Database Browser 打开这个文件(文件名就是“Login Data”),查看“logins”表格,该表就包含了被保存的密码。但你会看到“password_value” 域的值是不可读,因为值已加密。

加密后的数据的安全性如何?

为了执行加密(在Windows操作系统上),Chrome使用了Windows提供的API,该API只允许用于加密密码的Windows用户账户去解密已加密的数据。所以基本上来说,你的主密码就是你的Windows账户密码。所以,只要你登录了用自己的账号Windows,Chrome就可以解密加密数据。

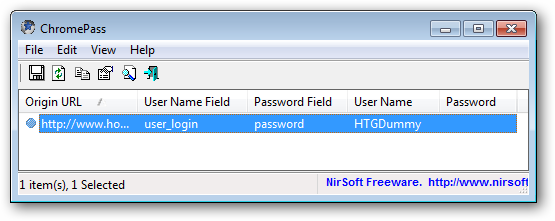

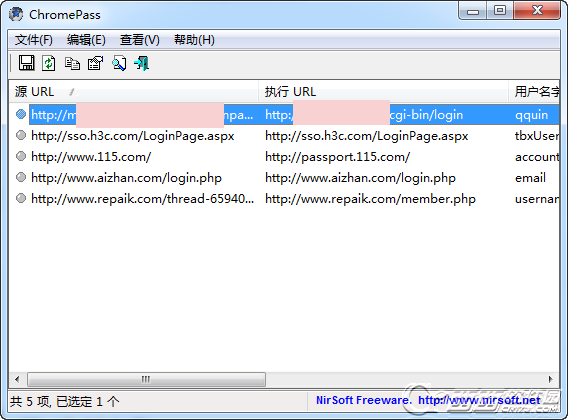

不过,因为你的Windows账户密码是一个常量,并不是只有Chrome才能读取“主密码”,其他外部工具也能获取加密数据,同样也可以解密加密数据。比如使用NirSoft的免费工具ChromePass(NirSoft官方下载),就可以看得你已保存的密码数据,并可以轻松导出为文本文件。

既然 ChromePass 可以读取加密的密码数据,那恶意软件也能读取的。当ChromePass.exe被上传至VirusTotal时,超过半数的反病毒(AV)引擎会标记这一行为是危险级别。不过在这个例子中,这个工具是安全的。不过有点囧,微软的Security Essentials并没有把这一行为标记为危险。

可以绕过保护机制么?

假设你的电脑被盗,小偷重设了Windows账号密码。如果他们随后尝试在Chrome中查看你的密码,或用ChromePass来查看,密码数据都是不可用。原因很简单,因为“主密码”并不匹配,所以解密失败。

此外,如果有人把那个SQLite数据库文件复制走了,并尝试在另外一台电脑上打开,ChromePass也将显示空密码,原因同上。

88.8M 查看详情

88.8M 查看详情  92.1M 查看详情

92.1M 查看详情  1.4M 查看详情

1.4M 查看详情  75.3M 查看详情

75.3M 查看详情  85M 查看详情

85M 查看详情

Advanced PDF Password Recovery Pro5.0.5 汉化纯净安装版

Advanced PDF Password Recovery Pro5.0.5 汉化纯净安装版  winrar密码破解(RAR Password Recovery Magic)v6.1.1.263 中文绿色版

winrar密码破解(RAR Password Recovery Magic)v6.1.1.263 中文绿色版  RAR Password UnlockerV5.0.0.0 特别版

RAR Password UnlockerV5.0.0.0 特别版  PDF Password Remover(所有者密码清除)v3.1 汉化绿色版

PDF Password Remover(所有者密码清除)v3.1 汉化绿色版  zip密码破解(ZIP Password Recovery Magic)v6.1.1.175 中文绿色版

zip密码破解(ZIP Password Recovery Magic)v6.1.1.175 中文绿色版  BIOS密码清除器绿色版

BIOS密码清除器绿色版  DVD decrypter(DVD解密软件)v3.5.4.0中文绿色版

DVD decrypter(DVD解密软件)v3.5.4.0中文绿色版  office系列软件密码恢复(Office Password Recovery Magic)v6.1.1 简体中文绿色版

office系列软件密码恢复(Office Password Recovery Magic)v6.1.1 简体中文绿色版  SDisk个人密盘V6.0绿色中文特别版

SDisk个人密盘V6.0绿色中文特别版  异或加解密工具特别版

异或加解密工具特别版  RAR Password Enumerator(解加密的RAR文件的工具)V1.3.4.2中文绿色免费版

RAR Password Enumerator(解加密的RAR文件的工具)V1.3.4.2中文绿色免费版  著名开源数据加密工具发布TrueCryptv7.0 多语绿色版

著名开源数据加密工具发布TrueCryptv7.0 多语绿色版  Facebook帐户密码取回工具(FacebookPasswordDecryptor)1.6 绿色版

Facebook帐户密码取回工具(FacebookPasswordDecryptor)1.6 绿色版  PGP Desktop Professionalv9.9

PGP Desktop Professionalv9.9  Ashampoo Magical Security 2V2.02 中文注册版

Ashampoo Magical Security 2V2.02 中文注册版  中原文件夹加密v3.1 绿色特别版

中原文件夹加密v3.1 绿色特别版  小小Access密码查看器V1.1简体中文绿色免费版

小小Access密码查看器V1.1简体中文绿色免费版